一般社団法人JPCERT コーディネーションセンター(JPCERT/CC)は9月21日、「積極的サイバー防御」(アクティブ・サイバー・ディフェンス、アクティブ・ディフェンス)について議論する上で必要な視点について、早期警戒グループの佐々木勇人氏がブログで解説している。

同氏は「積極的サイバー防御」という用語が使われるようになったのは、2011年の米国防総省サイバー戦略における「Active Cyber Defense」の翻訳として2013年、2014年頃から登場したと推測している。2011年の米国防総省サイバー戦略では「Active Cyber Defense」について、脅威情報の活用により攻撃被害が出る前にリアルタイムな検知、阻止を目指すアプローチとして示している。

「積極的サイバー防御」、「アクティブ・サイバー・ディフェンス」、「アクティブ・ディフェンス」に共通するのは、攻撃被害が発生する前、あるいは被害が拡大する前に攻撃者側に対抗手段を取ることで、攻撃者や攻撃インフラへのサイバー攻撃、攻撃インフラのテイクダウンや侵入経路となる脆弱なホストへの対処等を挙げている。

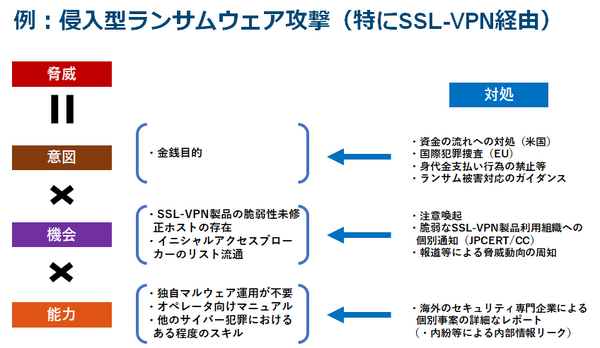

同氏はサイバーセキュリティにおける「脅威」について、攻撃者の「意図」、攻撃の「機会」(あるいは条件)、攻撃者の「能力」の3つの要素で示され、侵入型ランサムウェア攻撃への対処を例に、脅威の各要素と対抗手段について整理している。

さらに同氏は、積極的な対抗手段は有効なのか、侵入型ランサムウェア攻撃の対処のための脆弱なSSL-VPN製品への対応では、攻撃者の傾向を踏まえて、個別通知による対処という手段を選択したが、過去の事例によると通知オペレーションはうまくいっておらず、攻撃被害の予防や攻撃活動の変化には至っておらず、理屈上は効果的と考えられても、実際に行うとなると課題が多いと指摘している。

からの記事と詳細 ( JPCERT/CCによる「積極的サイバー防御(Active Cyber Defense)」論点整理 - ScanNetSecurity )

https://ift.tt/biq51Gz

No comments:

Post a Comment